التحكم في مرور بيانات الشركة عبر firewall هو الحاجز الأول الذي يفصل بين أمانك الإلكتروني والمخاطر المتزايدة في عالم السرعة والاختراق. اليوم، أصبحت الشبكات عرضة للاختراقات والهجمات التي تهدد سرية البيانات وسلامتها.

جدران الحماية (firewall) هي الأداة الأساسية التي تراقب وتصفّي حركة البيانات، لتمنع الوصول غير المصرح به وتحمي الشبكة من الهجمات الإلكترونية.

لكن، كيف يمكن اختيار الجدار الأنسب؟ ما هي الأخطاء الشائعة في إعداده؟ وهل يمكن تحسين فعاليته؟

ستجد الإجابات على هذه الأسئلة وأكثر في المقال التالي، فتابع القراءة لضمان أمان بيانات شركتك.

جدار الحماية firewall: كما يشير الاسم، فإنّه خطّ الدفاع الأول الذي يحمي الأجهزة والشبكات من الهجمات الإلكترونية.

جدار الحماية هو نظام أمني يعمل كحاجز بين الشبكة الداخلية لشركتك وبين الإنترنت أو الشبكات الخارجية. في البيئة الرقمية الحديثة كان الهدف الأساسي لــ firewall هو مراقبة وتحليل حركة البيانات الواردة والصادرة، ثم اتّخاذ قرارات بشأن السماح أو حظر هذه البيانات.

كيف يتمّ ذلك؟

يفحص لــ firewall كل حزمة بيانات تدخل أو تخرج من شبكتك، ويقارنها بقواعد أمنية محددة مسبقًا. إذا كانت الحزمة تتوافق مع هذه القواعد، يتم السماح بمرورها، وإلّا يتم حظرها.

كما يجب الإشارة إلى أنّ جدار الحماية يمكن أن يكون برمجيًّا، كما في التطبيقات المثبتة على الأجهزة، أو مادّيًا، حيث يعمل كجهاز مستقل يُستخدم لحماية الشبكات الكبيرة.

بسبب الحجم المتزايد للهجمات السيبرانية بشكل مستمر، أصبح الحديث عن جدار الحماية ضروريًا لضمان عدم وصول البيانات الحساسة إلى أطراف غير مصرّح لها.

إذًا كيف تتحكّم جدران الحماية في مرور بيانات الشركة ؟

قبل البدء بذكر الأنواع المُتعارف عليها سنجاوب على السؤال الأوّل الذي يخطر ببال الكثيرين :

هل جدران الحماية برنامجًا يتم تنزيله فقط، أو هو برمجيًا وماديًا (أجهزة)؟

حقيقةً جدران الحماية إمّا أن تكون برمجيات أو أجهزة مادية، وغالبًا ما تستخدم الشركات النوعين معًا لضمان حماية شاملة.

جدران الحماية البرمجية | هي برامج يتم تثبيتها على الأجهزة، مثل الحواسيب والخوادم، وتعمل على مراقبة وفحص حركة البيانات مباشرة من النظام. هذا النوع من جدران الحماية مناسب لحماية أجهزة معينة أو تطبيقات بعينها. |

جدران الحماية المادية | هي أجهزة مستقلة توضع بين الشبكة الداخلية للشركة والإنترنت، وتعمل على حماية الشبكة بالكامل عبر فحص البيانات التي تمر عبر الجهاز. يناسب هذا النوع من الحماية الشبكات الكبيرة . |

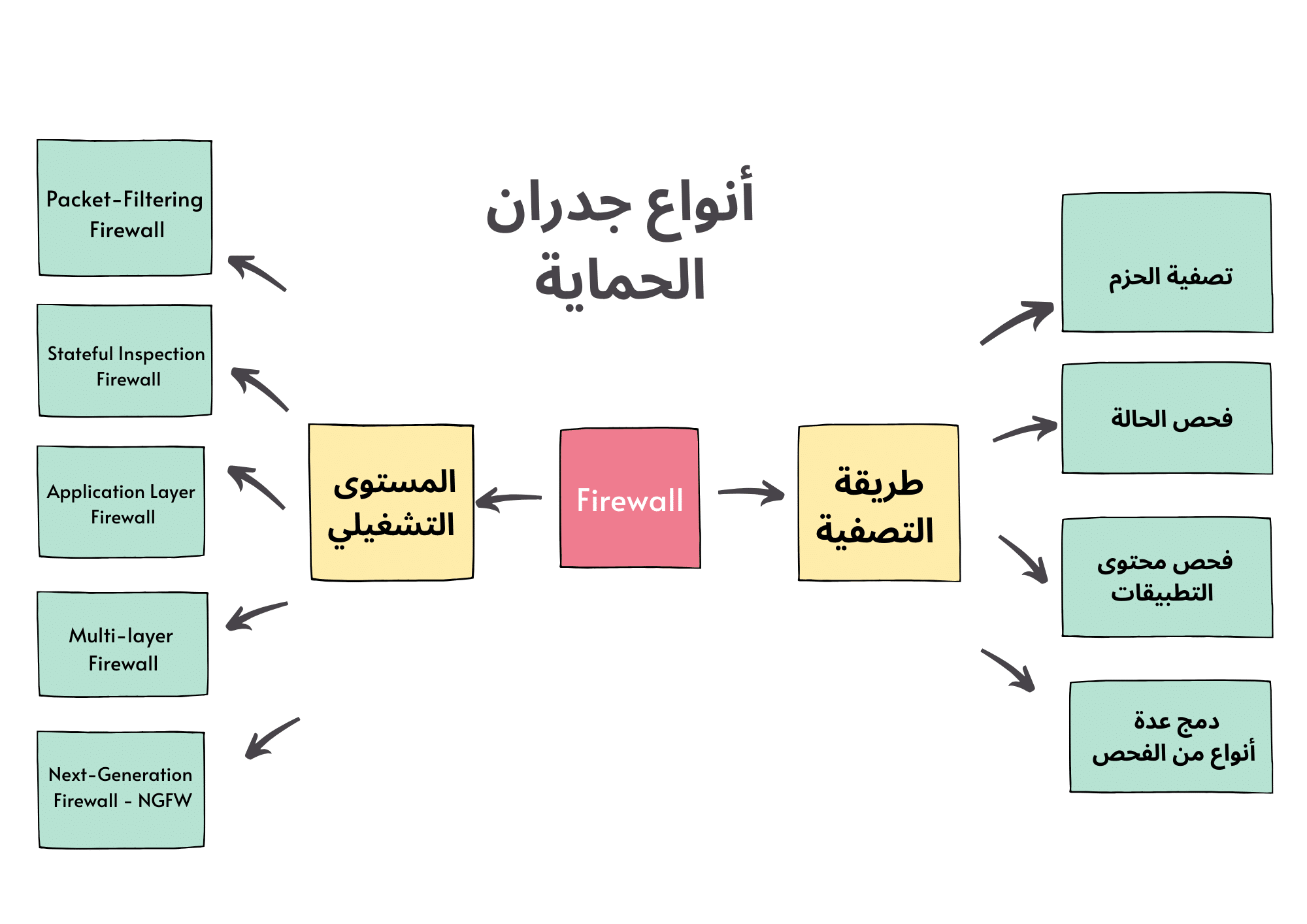

تُصنّف Firewall عادةً بناءً على المستوى التشغيلي في الشبكة وطريقة التصفية .

في هذا الجدول سنعرف ما الفرق بين المعيارين من حيث التعريف والشرح :

| المعيار | الشرح |

| المستوى التشغيلي في الشبكة (Network Layer Level) | يشير إلى الطبقة التي يعمل عندها جدار الحماية ضمن نموذج الشبكات (مثل نموذج OSI) |

| طريقة التصفية (Filtering Method) | الآلية التي تحدّد المرور المسموح به، حيث يتم فحص الحزم بناءً على قواعد محددة كعنوان IP ووجهة الاتصال |

أمّا الآن فسنعرف أنواع جدران الحماية بناء على المعايير التي تمّ شرحها أعلاه، كما يلي:

المعيار | أنواع جدران الحماية بناء على المعيار | ما هو ! |

| المستوى التشغيلي في الشبكة (Network Layer Level) | جدار الحماية لتصفية الحزم (Packet-Filtering Firewall) | يعمل على مستوى الطبقة الشبكية (Network Layer). |

| جدران الحماية ذات الحالة (Stateful Inspection Firewall) | على مستوى الطبقات المرتبطة بحالة الاتصال، وهو أيضًا على مستوى الشبكة ولكن مع تتبع للحالة | |

| جدار الحماية لطبقة التطبيقات (Application Layer Firewall) | يعمل على مستوى طبقة التطبيقات، حيث يفحص البيانات على مستوى التطبيق. | |

| جدار الحماية متعدد الطبقات (Multi-layer Firewall) | يتعامل مع عدة مستويات في الشبكة لتحقيق حماية شاملة. | |

| جدران الحماية من الجيل التالي (Next-Generation Firewall – NGFW) | على عدة طبقات، حيث تتضمن مستويات متعددة للتشغيل عبر الشبكة. |

المعيار | أنواع جدران الحماية بناء على المعيار | ما هو ! |

| طريقة التصفية (Filtering Method) | تصفية الحزم | جدار الحماية لتصفية الحزم يقوم بتصفية الحزم بناءً على قواعد ثابتة لعناوين المصدر والوجهة والمنافذ. |

| فحص الحالة | جدران الحماية ذات الحالة تعتمد على تحليل حالة الاتصال للسماح بمرور الحزم المرتبطة باتصالات معترف بها | |

| فحص محتوى التطبيقات | جدار الحماية لطبقة التطبيقات يفحص بيانات التطبيقات بشكل كامل ويحلل المحتوى للكشف عن التهديدات | |

| دمج عدة أنواع من الفحص | جدران الحماية متعددة الطبقات وجدران الحماية من الجيل التالي تجمع بين عدة تقنيات للفحص مثل تصفية الحزم وفحص التطبيقات وتحليل السلوك |

بسبب زيادة تعقيد التهديدات السيبرانية وتنوّعها ظهرت الحاجة إلى جدران حماية أكثر تطورًا ، ممّا جعل الحلول التقليدية غير كافية لتأمين الشبكات.

جدران الحماية من الجيل التالي (NGFW) تقدّم ميّزات متقدّمة مثل التحليل العميق للبيانات، منع التهديدات الذكية، والتحكم في التطبيقات وغيرها من الميّزات، لنلقي نظرة حول المقارنة السريعة:

| الجانب | جدران الحماية التقليديّة | جدران الحماية من الجيل التالي (NGFW) |

| التركيز الرئيسي | فحص حركة المرور بناءً على عناوين IP والمنافذ | فحص حركة المرور على مستوى التطبيق، تحليل المحتوى العميق |

| الوظائف الأساسية | منع الوصول غير المصرح به، حماية من الهجمات الأساسية | جميع وظائف التقليدية + منع التسلل، التحكم بالتطبيقات، الوعي بالتهديدات |

| عمق الفحص | سطحي | عميق، يفحص محتوى الحزم |

| التهديدات التي يحمي منها | فيروسات، هجمات بسيطة | فيروسات، برامج ضارة، هجمات متقدمة |

| إدارة قواعد الأمان | تفتقر إلى مركزية وإدارة سهلة للسياسات | توفر مركزية لإدارة السياسات وأتمتة لتنفيذ قواعد الأمان وتحديثات التهديدات |

| الأداء والكفاءة | أسرع وأقل تعقيدًا، لكنها أقل كفاءة في التعامل مع التهديدات الحديثة | تحتاج لموارد أكثر لكنها توفر حماية شاملة، خاصة للشبكات المعرضة للتهديدات المعقدة |

| التكلفة | أقل | أعلى |

| التكامل | محدود | سهل التكامل مع أنظمة الأمان الأخرى |

| المستخدم المستهدف | مناسبة للشبكات الصغيرة أو ذات المخاطر المنخفضة والمتوسطة. | مناسبة للشركات الكبيرة أو الشبكات الحساسة التي تحتاج لحماية متقدمة من التهديدات الحديثة. |

مثله كمثل أي موضوع في ظلّ التطوّر السريع، فإنّ اختيار جدار الحماية المناسب للشركة هو تحدي بسبب تعدّد الخيارات واختلاف قدراتها. لضمان الحماية المثلى، يجب مراعاة معايير محددة تلبي احتياجات الشبكة وطبيعة عمل الشركة، مثل:

قم بتقييم حجم شبكتك وعدد الأجهزة المتصلة بها، حيث:

الشبكات الكبيرة والمعقدة تحتاج إلى جدران حماية متعدّدة الطبقات أو من الجيل التالي (NGFW) لتوفير تغطية شاملة.

الشبكات الصغيرة تعتمد على جدران حماية أبسط، مثل جدران تصفية الحزم أو الجدران ذات الحالة.

تحديد نوع التهديدات التي تواجهها شركتك يساعد في اختيار جدار حماية بقدرات مناسبة، مثل منع الهجمات السيبرانية المعقدة أو اكتشاف البرمجيات الخبيثة.

تحقق من توفّر ميّزات متقدّمة مثل التحكّم في التطبيقات، التحليل العميق للبيانات، والتكامل مع أنظمة الأمن الأخرى كأنظمة كشف التسلل (IDS).

بعض جدران الحماية تتطلب خبرات تقنية لإدارتها وتحديثها بشكل دوري. إذا لم يكن هناك فريق مختص، يفضل اختيار حلول سهلة الإدارة.

تتفاوت التكاليف بين الأجهزة والبرمجيات. جدران تصفية الحزم أقل تكلفة، بينما ترتفع التكاليف للحلول المتقدمة مثل NGFW بسبب إمكانياتها المتطورة.

إذا كانت الشبكة عرضة لتهديدات متقدمة، مثل الفيروسات الحديثة وأحصنة طروادة، فإن جدران الحماية على مستوى التطبيقات أو NGFW تعد الخيار الأمثل.

هكذا تستطيع الشركات اختيار النوع الأنسب بناءً على تقييم شامل لمتطلباتها وميزانيتها، إضافة إلى حجم الشبكة وطبيعة البيانات المراد حمايتها.

الفقرة التي يبحث عنها الجميع !

بالتأكيد هكذا جانب مهم في عالم الشبكات يتدخّل الذكاء الاصطناعي ليكون احد أهم الأدوات التي تسهم في تطوير جدران الحماية الرقمية لمواجهة التهديدات الحديثة والمتطورة.

إذًا، كيف يستطيع الذكاء الصنعي من خلال تقنياته أن يتفاعل مع تهديدات أكثر خطورة وبطرق أكثر دقة؟

يقوم الذكاء الاصطناعي بتحليل البيانات في الوقت الحقيقي لاكتشاف الأنشطة المشبوهة والتكيف مع الهجمات الجديدة بسرعة.

يؤمن اكتشاف الهجمات ذات الثغرات الأمنية غير المكتشفة (Zero-Day) عبر تحليل سلوك الشبكة بدلاً من الاعتماد على التوقيعات التقليدية.

تتخذ جدران الحماية الذكية إجراءات فورية في حال اكتشاف تهديدات، مما يعزز من سرعة الاستجابة وتقليل الأضرار.

يتطلب تطبيق الذكاء الاصطناعي تقنيات متقدمة قد تكون مكلفة.

تطور الذكاء الاصطناعي يفتح الباب لهجمات جديدة تستهدف هذه الأنظمة.

بالرغم من أن جدران الحماية هي الأساس بحماية شبكاتنا من التهديدات الإلكترونية المتزايدة.إلّا أنّه حتى مع هذه الأدوات القوية، يمكن أن تحدث أخطاء تؤثر على فعاليتها. إليك بعض الأخطاء الشائعة وكيفية تجنبها:

أصبحت حماية البيانات والمعلومات من أولويات أي شركة تسعى للحفاظ على استقرارها وأمانها الرقمي. ولهذا السبب فإنّ أكاديمية اتصالاتي تأخذ على عاتقها تعزيز هذه المفاهيم من خلال كورسات تدريبية متقدّمة تشمل كل جوانب تأمين الشبكات.

ليس فقط من خلال تدريب المتخصصين على كيفيّة تكوين جدران الحماية بشكل صحيح، بل أيضًا من خلال دمج تقنيات متكاملة تشمل switching و routing و Windows Server و firewall لتحقيق شبكة محميّة واحترافية.

من خلال كورس بناء شبكة حقيقية لشركة يتم تدريب المشاركين على استخدام تقنيات Windows Server جنبًا إلى جنب مع جدران الحماية المتقدمة، تضمن My Communications Academy تطبيق استراتيجيات الحماية الفعّالة عبر أنظمة التشغيل ما يساعد المؤسسات على تعزيز قدرتها على التعامل مع التهديدات المتطورة وحماية بياناتها بشكل كامل.

في النهاية، أكاديمية اتصالاتي ليست مجرد مصدر للمعرفة، بل هي الشريك الذي يوفر للمؤسسات والمختصين الأدوات والاستراتيجيات الفعالة لبناء شبكات آمنة وموثوقة باستخدام جدران الحماية.

لمعرفة المزيد حول كيفية عمل جدران الحماية وأفضل الطرق لاستخدامها، إليك أهم الأسئلة الشائعة التي يجب أن تعرفها لضمان حماية شبكتك من التهديدات المحتملة:

جدار الحماية يعمل عن طريق مراقبة وتحليل حركة مرور البيانات بين الشبكات، وتصفية هذه البيانات بناءً على مجموعة من القواعد المحددة مسبقًا. يتيح أو يمنع مرور البيانات بناءً على أمان المصدر والوجهة.

يستخدم جدار الحماية لحماية الشبكات من الوصول غير المصرح به، منع الهجمات الإلكترونية، تنظيم حركة المرور داخل الشبكة، ومنع البرمجيات الخبيثة.

يتكون جدار الحماية من وحدات مراقبة وتحليل حركة البيانات، قواعد أمان محددة، نظام للإدارة، وجزء مخصص لإنشاء تقارير وتحذيرات حول الأنشطة المشبوهة.